はじめに

「夜 22時を過ぎると、Web 会議がカクつく……」 「クラウドへのアップロードが遅くて仕事にならない……」

もしそんなネットワーク遅延に悩まされているなら、その原因は「PPPoE 接続」 にあるかもしれません。

かつての主流だった PPPoE は、インターネット利用者の激増により、プロバイダとの接続点(網終端装置)で慢性的な「渋滞」を起こしています。 そこで現代の標準となっているのが、この渋滞を回避する次世代の接続方式 「IPoE (IPv4 over IPv6)」 です。

しかし、エンジニアにとって IPoE は少し厄介です。 「ID とパスワードを入れるだけ」だった PPPoE とは違い、「MAP-E」 や 「DS-Lite」 といった複雑な方式の違いがあり、接続プロセスがブラックボックス化しがちだからです。

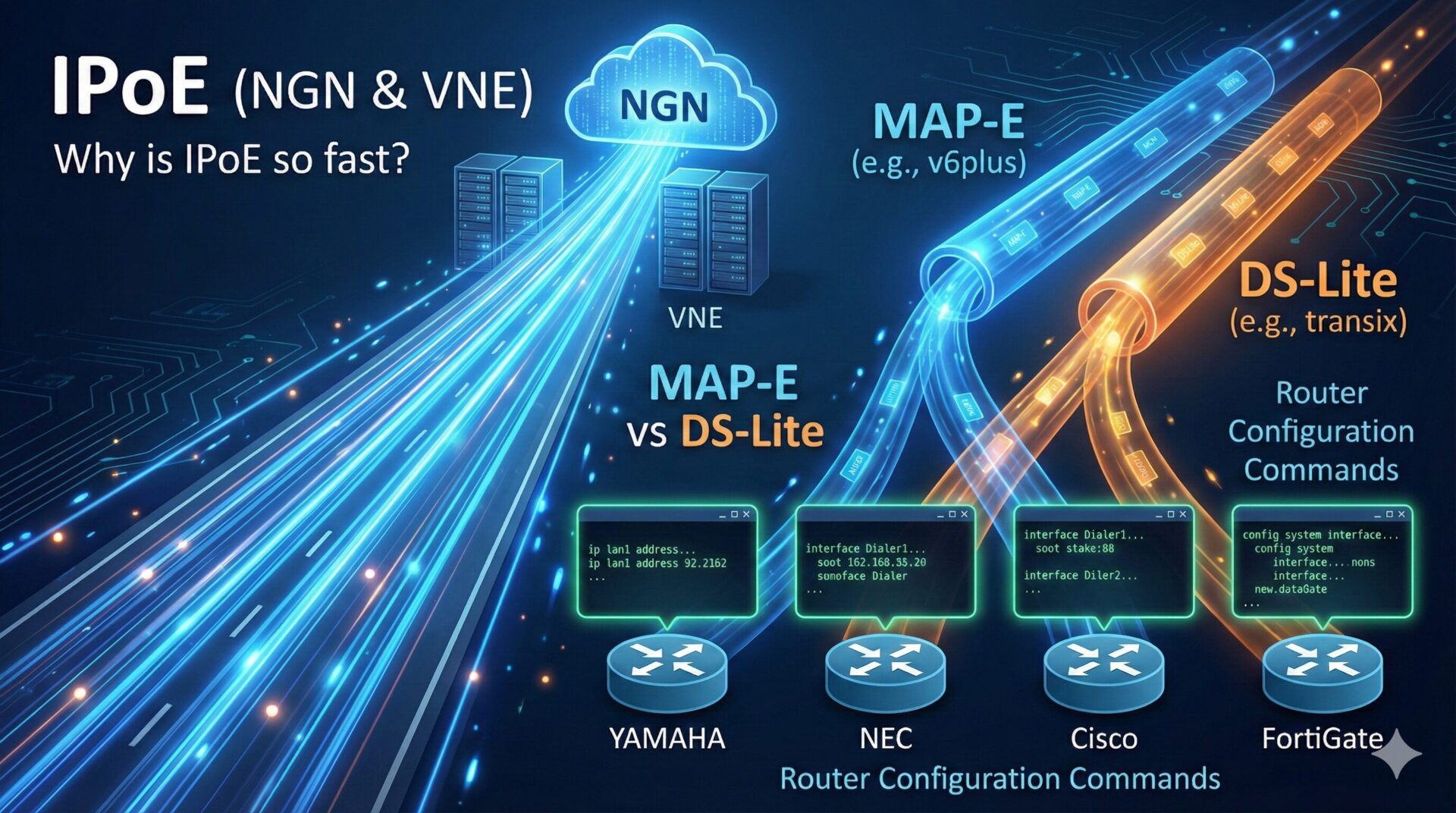

本記事では、IPoE がなぜ速いのかという理由から、接続シーケンスの仕組み、そして 主要メーカー(YAMAHA・NEC・Cisco・FortiGate)の設定例 を解説します。

- なぜ IPoE は速いのか?(NGN 網と VNE の仕組み)

- 2つの方式 「MAP-E(v6プラス等)」 と 「DS-Lite(transix 等)」 の違い

- YAMAHA, NEC, Cisco, FortiGate ルータでの具体的な設定コマンド

基礎知識: なぜ IPoE は速いのか?

「IPoE に変えたら速度が数倍になった」という話は珍しくありません。なぜこれほどまでに速度差が出るのでしょうか? その秘密は、インターネットへ抜ける「道の広さ」と「ルート」の違いにあります。

PPPoE との違い:ボトルネックは「料金所」

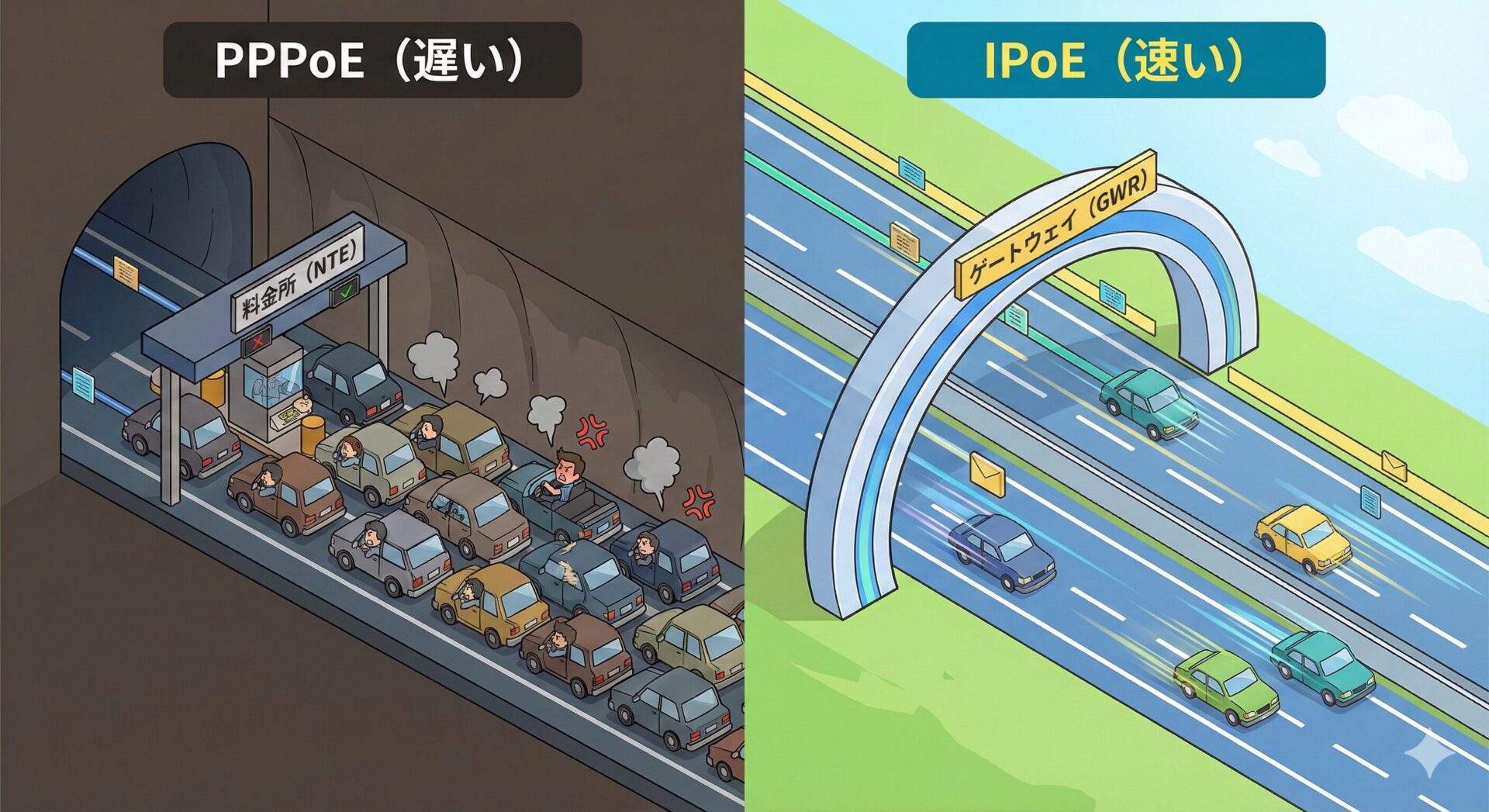

従来の PPPoE(PPP over Ethernet)接続は、NTT の局舎にある 「網終端装置(NTE)」 という設備を経由してインターネットに出ます。

ここはいわば、高速道路の「料金所」です。 ユーザー(ID/パスワード)を確認して通す場所ですが、インターネット人口の爆発的な増加に対し、この装置の増設が追いついていません。その結果、夜間など利用者が集中する時間帯に大混雑(輻輳)し、速度低下を引き起こします。

一方、IPoE(IP over Ethernet)は、この混雑した網終端装置を通りません。 代わりに、「VNE(Virtual Network Enabler)」 という事業者が用意した大容量の 「ゲートウェイ(GWR)」 を経由します。こちらは「料金所のないスルーパスの巨大な道路」なので、渋滞に巻き込まれることなく、NTT の次世代ネットワーク(NGN)本来の高速性能を発揮できます。

「IPv4 over IPv6」という技術

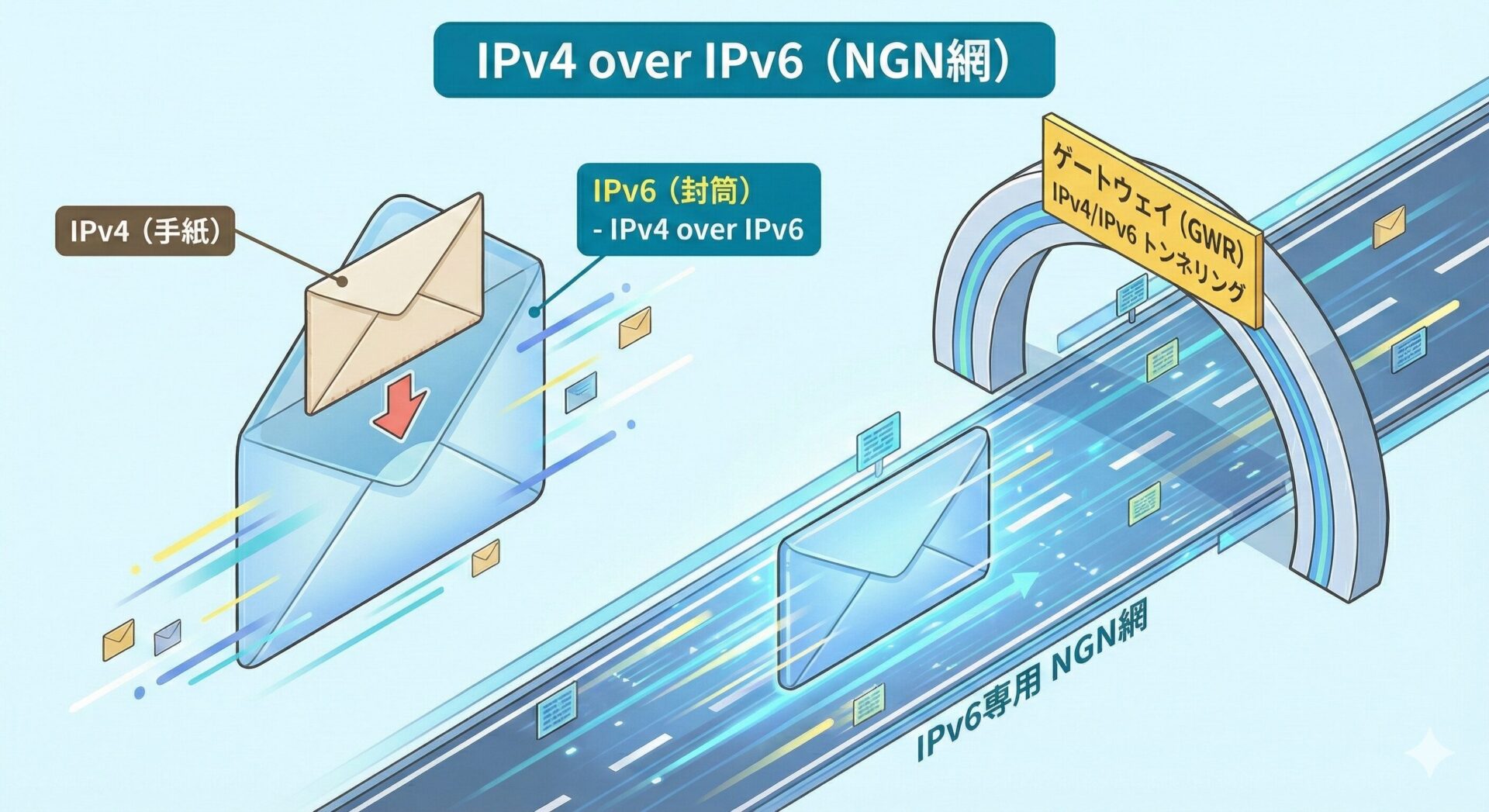

ここで一つ、技術的な問題があります。 IPoE はその名の通り、本来は 「IPv6 通信のための方式」 であり、そのままでは IPv4(従来の Web サイトやサービス)には繋がりません。

「IPoE で速くなったけど、Google(IPv6)しか見れません。Yahoo(IPv4)は見れません」では困ります。

そこで登場するのが 「IPv4 over IPv6」 という技術です。 これは、「IPv4 のパケット(手紙)」を、「IPv6 のパケット(大きな封筒)」の中に丸ごと入れてしまう(カプセル化する) 技術です。

- ルータが IPv4 パケットを IPv6 でカプセル化 します。

- IPv6 の顔をして、IPv6 専用の NGN 網・VNE 網を高速で通り抜けます。

- インターネットに出る直前でカプセルを開封し、元の IPv4 パケットとして宛先に届けます。

この「トンネリング技術」を使うことで、IPv6 の高速道路を使いながら、IPv4 の通信も快適に行えるようにしています。

2つの方式「MAP-E」と「DS-Lite」

「IPoE 接続の設定お願いします」と言われた場合、まず確認すべきは、契約しているプロバイダが採用している通信方式が 「MAP-E[1]Mapping of Address and Port with Encapsulation」 なのか 「DS-Lite[2]Dual-Stack Lite」 なのか、という点です。

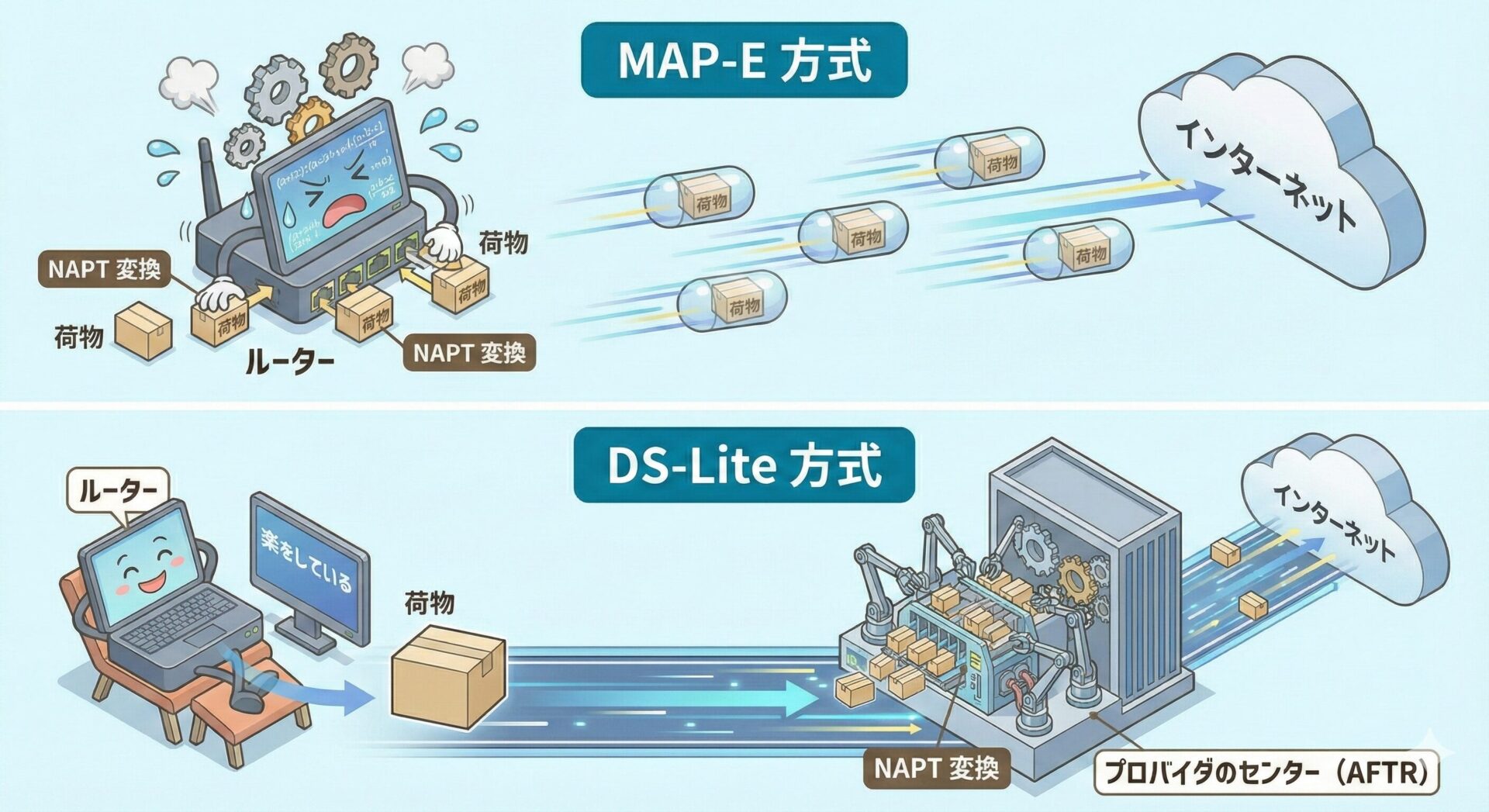

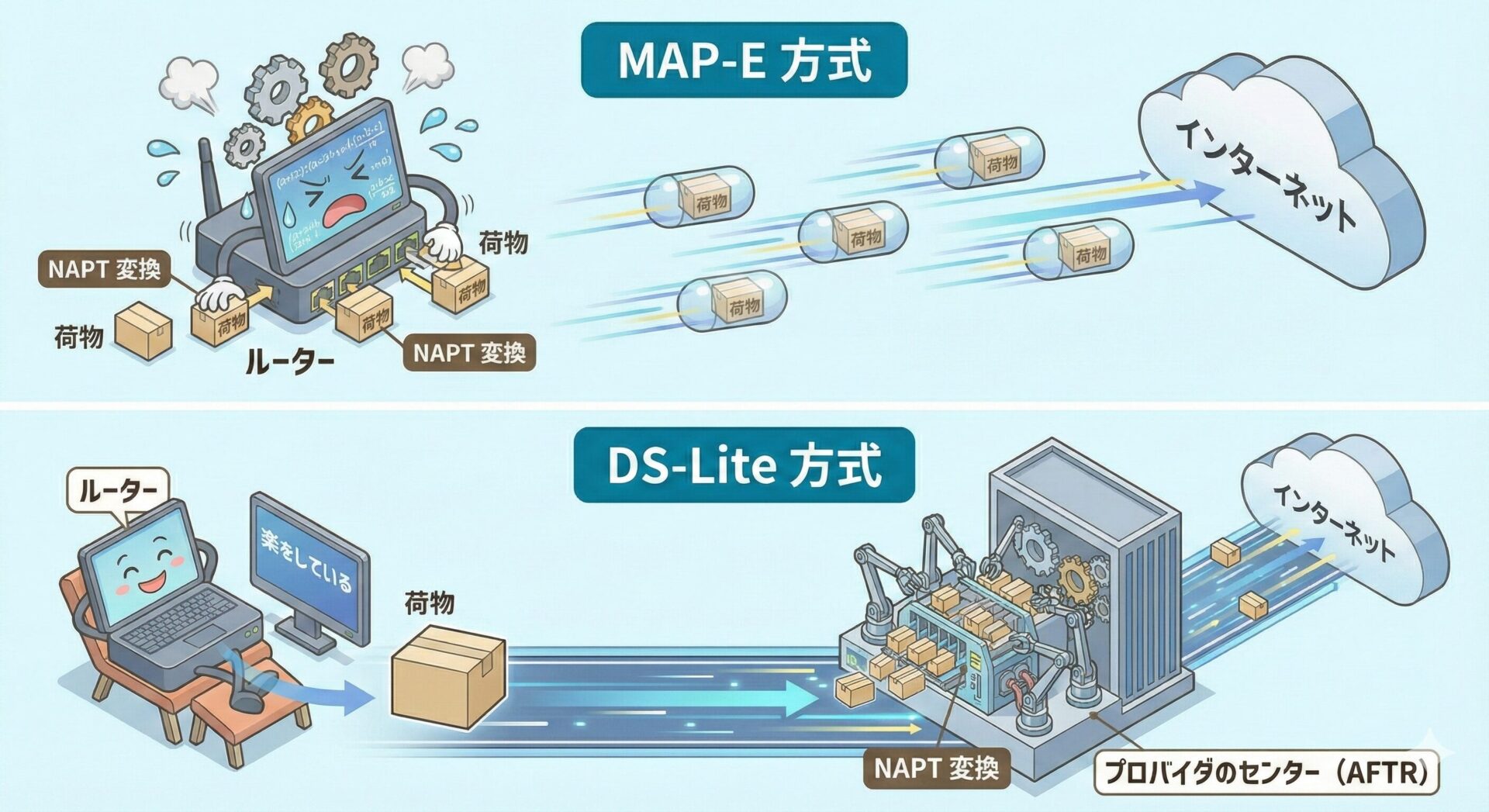

どちらも「IPv4 over IPv6」を実現する技術ですが、「誰が NAPT(IPアドレス変換)をするのか?」 という点でアーキテクチャが根本的に異なります。

MAP-E 方式

- 代表的なサービス

-

v6プラス(JPNE), OCN バーチャルコネクト, IPv6オプション(BIGLOBE)

- 特徴

-

ルータ側で NAPT を行う: MAP-E は、ユーザー宅のルータ(CE: Customer Edge)が主役です。 最大の特徴は、「1つのグローバル IPv4 アドレスを、複数のユーザーでポート番号単位で分割して共有する」 という点です。 ルータは、自分に割り当てられた「利用可能なポート範囲(例: 240個)」だけを使って NAPT を行い、カプセル化して送信します。

接続シーケンス(MAP-E の場合):

RA(Router Advertisement)または DHCPv6 で、まずルータ自身の IPv6 アドレスを取得します。

- ここが最大のポイントです。DHCPv6 サーバーから「MAP ルール(配信データ)」を取得します。

- これには「君が使っていい IPv4 アドレスはこれ! そして君が使っていいポート番号の計算式はこれ!」という情報が含まれています。

ルータは受け取ったルールを計算し、自身の WAN 側 IPv4 アドレスと、利用可能なポート範囲を生成して設定を完了します。

⚠️ 注意点 割り当てられるポートが限られているため、任意のポート番号を使う「ポート開放(サーバー公開など)」には制限があります。

DS-Lite 方式

- 代表的なサービス

-

transix(INTERNET MULTIFEED) Xpass(Arteria), v6 コネクト

- 特徴

-

プロバイダ側(AFTR)で NAPT を行う: DS-Lite は、ユーザー宅のルータは「土管(トンネル)」を作るだけです。 IPv4 パケットをそのまま IPv6 で包んで、プロバイダ側にある AFTR(Address Family Transition Router)という巨大なセンター設備へ送りつけます。 NAPT(アドレス変換)は、この AFTR が一括して行います。

接続シーケンス(DS-Lite の場合)

RA で IPv6 プレフィックスを取得します。

- プロバイダごとの AFTR の IPv6 アドレス(ゲートウェイアドレス)に向けて、IPIP トンネル(IPv4 over IPv6 トンネル)を掘ります。

- ※AFTR のアドレスは、自動取得(DHCPv6 Option 64)する場合と、手動設定する場合があります。

- ルータは NAPT をせず、プライベート IP のままトンネルへパケットを投げ込みます。あとは AFTR がよしなにやってくれます。

⚠️ 注意点: NAPT をセンター側で行うため、ユーザー側でポート開放(外部からの受信)を行うことは原則としてできません。

MAP-E と DS-Lite の違い

| 特徴 | MAP-E(v6プラス等) | DS-Lite(transix 等) |

|---|---|---|

| NAPT の場所 | 自宅ルータ | プロバイダ (AFTR) |

| ルータの負荷 | 高い(NAPT 計算が必要) | 低い (カプセル化のみ) |

| ポート開放 | 一部可能(割当ポートのみ) | 不可(基本 NG) |

| 設定の難易度 | 高い(計算ロジックの実装が必要) | 低い(トンネルを張るだけ) |

| セッション数制限 | 厳しい(ポート枯渇のリスクあり) ※240〜1024個程度 | センター依存(比較的緩やか) |

| 設定の難易度 | 高い | 低い |

Cisco や FortiGate などの海外製ルータを使う場合、計算ロジックが必要な MAP-E は設定ハードルが高く、トンネルを張るだけの DS-Lite の方が設定しやすい という傾向があります。

接続シーケンス詳細(パケットフロー)

「LAN ケーブルを挿せば繋がる」と思われがちな IPoE ですが、裏側ではルータと NGN 網の間で緻密な会話(ネゴシエーション)が行われています。 大きく分けて 「フェーズ1: 足回りの確保(IPv6)」 と 「フェーズ2: トンネルの構築(IPv4)」 の2段階で進行します。

まず、ルータはインターネット(IPv4)に出る前に、自分自身が NGN 網の中で通信できるように IPv6 アドレス を確保する必要があります。

- RS(Router Solicitation)送信

「おーい、NGN さんいませんかー? 私に IPv6 アドレスください!」と叫びます。

- RA(Router Advertisement)受信

「ここにいるよ。このプレフィックス(ネットワーク部)を使って」と返事をします。

- DHCPv6-PD(Prefix Delegation)要求

ルータは「LAN 側の端末にも配りたいから、まとまったアドレスブロック(/56 など)をください」とお願いします。

- プレフィックスの割り当て

NGN 網が /56 などのプレフィックスを割り当てます。これにより、ルータは LAN 内の PC やスマホに IPv6 アドレスを配布できるようになります。

この時点で、ブラウザで https://www.google.co.jp (IPv6対応サイト) には繋がりますが、https://yahoo.co.jp (IPv4サイト) にはまだ繋がりません。

IPv6 で通信できるようになったら、次は「IPv4 通信をどうするか(MAP-E か DS-Lite か)」を決めるフェーズです。 ここは 「NTT 貸与のホームゲートウェイ(HGW)がある場合」 と 「市販ルータ(ONU 直下)の場合」 で動きが異なります。

パターンA: HGW がある場合(全自動)

- 仕組み

-

NTT の管理サーバーから、HGW に自動的にソフトウェア(フレッツ・ジョイント等)が配信されます。

- 動作

-

ユーザーが何もしなくても、HGW が勝手に VNE(プロバイダ)を判別し、v6プラスや OCN バーチャルコネクトの設定を完了させます。配下のルータは「ブリッジモード」にするだけで OK です。

パターンB: 自前ルータの場合(ここが技術の肝です)

HGW がない場合、ルータ自身が「自分がどの VNE に接続すべきか」を知る必要があります。 YAMAHA や NEC などの国内メーカー製ルータは、以下の仕組みを使ってこれを自動判別しています。

- ルータは DHCPv6 のやり取りの中で、「私はこういうメーカーのルータです」という情報と共に、VNE 固有の情報を問い合わせます。

- VNE 側のサーバーがこれに応答し、「あなたは MAP-E(v6プラス)です。このルールを使いなさい」や「あなたは DS-Lite(transix)です。AFTR はここです」といった情報を返します。

- MAP-E の場合

-

受け取ったルール(計算式)を元に、NAPT テーブルを作成します。

- DS-Lite の場合

-

指定された AFTR アドレス (例:

2404:8e00::feed:100) に向けて IPIP トンネルを張ります。

Cisco や FortiGate などの海外製ルータは、日本の NGN 独自の「自動判別機能(Option 要求)」を標準で持っていません。 そのため、「自動で繋がらない」のです。 エンジニアが AFTR のアドレスを手動で調べ、コマンドで静的に打ち込む(Static Tunnel) 必要があるのは、この自動会話機能が欠けているためです。

YAMAHA RTX ルータの設定例

日本の IPoE 環境において、間違いのない選択肢が YAMAHA RTX シリーズ(RTX1210, RTX1220, RTX830, RTX1300 等)です。 日本の商習慣や NGN の仕様に最適化されており、MAP-E / DS-Lite のどちらでも安定して動作します。

共通設定: まずは IPv6 を通す

方式に関わらず、まずは物理ポート(lan2 = WAN側)で IPv6 アドレスを取得し、通信できるようにします。

# --- 1. NGN網への接続設定 (IPv6) ---

# NGNの種類を指定 (LAN2をWANとして利用)

ngn type lan2 ntt

# IPv6プレフィックスを取得 (RA + DHCPv6)

ipv6 prefix 1 ra-prefix@lan2::/64

ipv6 lan1 address ra-prefix@lan2::1/64

ipv6 lan2 address ra-prefix@lan2::2/64

# IPv6のデフォルトルート

ipv6 route default gateway lb lan2

# DNS設定 (DHCPv6で取得)

dns server dhcp lan2この時点で、ルータから ping6 google.com が通れば、フェーズ1(IPv6 開通)は完了です。

パターンA: MAP-E(v6プラス, OCNバーチャルコネクト等)

YAMAHA の強みは、複雑な計算が必要な MAP-E を tunnel encapsulation map-e というコマンド1行で処理してくれる点です。ルータが自動で計算してくれます。

# --- 2. MAP-E 用トンネルの設定 (Tunnel 1) ---

tunnel select 1

# ▼ カプセル化方式を MAP-E に指定

tunnel encapsulation map-e

# ▼ WAN側インターフェースの指定

tunnel map-e type v6plus # ※OCNの場合は 'ocn' などに変更

# ▼ 接続の有効化

tunnel enable 1

# --- 3. IPv4 ルーティングとNAT ---

# デフォルトルートをトンネルに向ける

ip route default gateway tunnel 1

# NAPTは不要 (MAP-Eの仕様上、カプセル化時に処理されるため)

# ※フィルタリングなどは必要に応じて設定パターンB: DS-Lite(transix, Xpass 等)

DS-Lite の場合は、カプセル化方式を ipip に設定し、トンネルの出口(AFTR)を指定します。 YAMAHA は tunnel endpoint name コマンドで AFTR のドメイン名(例: gw.transix.jp)を解決し、自動追従してくれます。

# --- 2. DS-Lite 用トンネルの設定 (Tunnel 1) ---

tunnel select 1

# ▼ カプセル化方式を IPIP に指定

tunnel encapsulation ipip

# ▼ トンネルの出口 (AFTR) を指定

# transixの場合: gw.transix.jp / Xpassの場合: dgw.xpass.jp など

tunnel endpoint name gw.transix.jp fqdn

# ▼ 送信元アドレス (自分のLAN2アドレス)

tunnel source lan2

# ▼ 接続の有効化

tunnel enable 1

# --- 3. IPv4 ルーティングとNAT ---

# デフォルトルートをトンネルに向ける

ip route default gateway tunnel 1

# NAPTは不要 (センター側で行われるため)💡YAMAHA 設定のポイント

tunnel encapsulationの使い分け-

- MAP-E なら

map-e - DS-Lite なら

ipipここを間違えると絶対に繋がりません。契約書を見て必ず確認しましょう。

- MAP-E なら

- GUI の活用

-

- 最近のファームウェアでは、Web GUI の「かんたん設定」からプロバイダを選ぶだけで、上記のような Config を自動生成してくれます。

- 初めて設定する場合は、一度 GUI で自動生成させ、Config をダンプして中身を勉強するのもおすすめです。

NEC UNIVERGE IX ルータの設定例

IPoE 接続において、日本独自の仕様(v6プラス、OCN バーチャルコネクトなど)にファームウェアレベルで追従しており、相性が良いのが特徴です。

共通設定: IPv6 の受け入れ準備

まず、物理ポート(GE0)で IPv6 を有効化し、HGW や網側からの情報を受け取れるようにします。

! --- 1. IPv6 基本設定 ---

ipv6 ufs-cache enable

ipv6 access-list block-list deny ip src any dest any

! プロファイルの定義(DHCPv6で必要な情報をもらう設定)

ipv6 dhcp client-profile ipoe-profile

information-request

option-request dns-servers

option-request vendor-specific-information

interface GigaEthernet0.0

no ip address

ipv6 enable

ipv6 traffic-class keep

! DHCPv6クライアントとして動作させ、プロファイルを適用

ipv6 dhcp client ipoe-profile

ipv6 nd ra enable

no shutdownパターンA: MAP-E(v6プラス, OCNバーチャルコネクト等)

IX シリーズの強みは、map-e profile という設定で、VNE ごとの差異を吸収できる点です。 特に OCN バーチャルコネクトなどは計算ロジックが複雑ですが、IX なら「vendor-name」を指定するだけで自動追従します。

! --- 2. MAP-E の設定 ---

interface Tunnel0.0

! ▼ トンネルモードを MAP-E に設定

tunnel mode map-e

! ▼ プロバイダ種別を指定 (ここが重要!)

! v6プラスの場合: v6plus / OCNの場合: ocn

tunnel destination map-e vendor-name ocn

! ▼ ソースインターフェース

tunnel source GigaEthernet0.0

! ▼ IPアドレスの自動生成

ip address map-e

! ▼ MSS調整 (IPoEでも必須)

ip tcp adjust-mss auto

no shutdown

! --- 3. ルーティング ---

ip route default Tunnel0.0

この tunnel mode map-e と tunnel destination map-e の組み合わせが、実質的に IPoE (MAP-E) 機能を有効化するコマンドとなります。

パターンB: DS-Lite(transix, Xpass 等)

DS-Lite の場合は、YAMAHA と同様に IPIP トンネルを使用します。 NEC IX では FQDN(ドメイン名)での宛先指定が可能です。

! --- 2. DS-Lite の設定 ---

interface Tunnel0.0

! ▼ トンネルモードを IPIP に設定

tunnel mode ipip

! ▼ AFTR のドメイン名を指定 (transixの例)

tunnel destination fqdn gw.transix.jp

! ▼ ソースインターフェース

tunnel source GigaEthernet0.0

! ▼ IPアドレスは物理ポートから借りる

ip address unnumbered GigaEthernet0.0

! ▼ MSS調整

ip tcp adjust-mss auto

no shutdown

! --- 3. ルーティング ---

ip route default Tunnel0.0💡 設定のポイント: 高速化(Fast-Forwarding)

NEC IX を選ぶ最大の理由がこれです。 Fast-Forwarding (高速転送機能)は、CPU で処理すべきパケットをキャッシュし、ハードウェアに近いレベルで高速に転送する機能です。

- IPoE との相性

-

よいです。MAP-E のカプセル化処理や NAPT 処理も Fast-Forwarding の対象となるため、安価なモデル(IX2105/IX2215等)でも、ギガビット回線の速度をフルに引き出すことができます。

- 設定

-

- 基本的に デフォルトで有効 (

ip fast-forwarding)なので、意識して設定する必要はありません。

- 基本的に デフォルトで有効 (

- 確認

-

show fast-forwarding statsコマンドで、どれくらいパケットが高速転送されたかを確認できます。ここがカウントアップしていれば、ルータは本気を出しています。

FortiGate(FortiOS)の設定例

世界中で圧倒的なシェアを誇る UTM 製品 FortiGate ですが、日本の IPoE 環境においては導入に注意が必要です。 理由はシンプルで、日本の IPoE 仕様(MAP-E/DS-Lite)が独自色が強いため、グローバルモデルである FortiGate の GUI では設定できない項目が多いからです。

導入には「割り切り(CLI設定)」と「正しい契約選定」が必要です。

共通設定: IPv6 の有効化

まずは物理ポート(wan1)で IPv6 を有効にします。ここは GUI でも可能ですが、CLI の方が確実です。

config system interface

edit "wan1"

config ipv6

set ip6-mode dhcp

set ip6-allowaccess ping

set dhcp6-prefix-delegation enable

end

next

endパターンA: DS-Lite(transix, Xpass 等)

「AFTR アドレスの手動設定」 を許容できるなら、FortiGate 単体でも接続可能です。 FortiGate は AFTR の自動取得(DHCPv6 Option 64)に対応していませんが、接続先アドレスさえ分かれば標準の IPIP トンネル 機能で接続できます。

- AFTR アドレスの特定

- FortiGate は AFTR の自動取得(Option 64)に対応していないケースが多いため、契約しているプロバイダの AFTR アドレス(IPv6)を事前に調べておく必要があります。(例: transix 東日本なら

2404:8e00::feed:100、西日本なら2404:8e00::feed:101など)

- FortiGate は AFTR の自動取得(Option 64)に対応していないケースが多いため、契約しているプロバイダの AFTR アドレス(IPv6)を事前に調べておく必要があります。(例: transix 東日本なら

- トンネル作成

config system interface

edit "dslite-tunnel"

set vdom "root"

set type ipip

set interface "wan1"

# ▼ ここに調べた AFTR の IPv6 アドレスを指定

set remote-gw6 2404:8e00::feed:100

set mode static

set ip 192.0.0.2 255.255.255.255

next

end

# --- ルーティング設定 ---

config router static

edit 1

set device "dslite-tunnel"

# デフォルトルート

set dst 0.0.0.0 0.0.0.0

next

end

# --- ポリシー設定 ---

# ※通常のFWポリシー同様、NATを有効にし、TCP-MSSを調整してください

⚠️ 注意点 プロバイダ側の都合で AFTR のアドレスが変更された場合、通信が停止するリスクがあります(自動追従しないため)

パターンB: MAP-E(v6プラス, OCNバーチャルコネクト等)

ここが最大の注意点です。 動的 IP の MAP-E 契約(ポート制限あり)は、FortiGate では非対応です。 (ポート計算ロジックを持たないため、設定できません)

FortiGate で MAP-E 系回線を使いたい場合は、以下の2択になります。

- 解決策①: 固定 IP オプションを契約する(推奨)

-

- プロバイダの「IPoE 固定 IP オプション」を契約すれば、ポート制限がなくなるため FortiGate でも接続可能です。 OCN 光 IPoE (固定IP) などの場合、FortiOS 7.4 以降であれば専用コマンド

vne-interfaceでスマートに設定できます。

# ▼ OCN固定IP等向けの VNE インターフェース作成 config system vne-interface edit "vne.wan1" set interface "wan1" next end # ▼ ルーティング (デバイス指定するだけ) config router static edit 1 set device "vne.wan1" next end - プロバイダの「IPoE 固定 IP オプション」を契約すれば、ポート制限がなくなるため FortiGate でも接続可能です。 OCN 光 IPoE (固定IP) などの場合、FortiOS 7.4 以降であれば専用コマンド

- 解決策②: 前段に「ルータ」を置く

-

- 固定 IP 契約が高い場合は、MAP-E に対応した日本メーカー製ルータ(YAMAHA, NEC, HGW 等)を前段に置き、FortiGate はその配下で利用するのが最もトラブルの少ない構成です。

💡 FortiGate 導入のポイント

- S-Lite: AFTR アドレスを手動設定すれば 繋がる。

- MAP-E(動的): 繋がらない(非対応)

- MAP-E (固定) 繋がる(

vne-interface等を使用)

Cisco ルータ(IOS/IOS-XE)の設定例

最新の OS では日本独自の仕様に対応しましたが、依然として YAMAHA 等と比較すると設定のハードルは高めです。

- OS バージョン: 必ず IOS-XE 17.10 以降 を搭載したモデル(ISR 1000シリーズ 等)が必要です。古い IOS ルータ(ISR G2 等)では動きません。

- 証明書管理: MAP-E のルール取得通信(SSL)を行うために、ルート証明書の手動インストール が必要です。

パターンA: DS-Lite(transix, Xpass 等)

DS-Lite であれば、バージョンの制約も緩く、標準機能の IPv6 IPIP トンネル で比較的簡単に接続可能です。まずはこれが推奨です。

interface Tunnel0

description DS-Lite-Tunnel

ip address unnumbered GigabitEthernet0/0/0

tunnel source GigabitEthernet0/0/0

tunnel mode ipv6ip

! ▼ AFTRのアドレスを手動指定 (例: transix)

tunnel destination 2404:8e00::feed:100

ip tcp adjust-mss 1414

no shutdownパターンB: MAP-E(v6プラス, OCNバーチャルコネクト等)

新しい IOS-XE では、nat64 provisioning コマンドで OCN バーチャルコネクト等の MAP-E に対応しました。

- ルート証明書のインストール:

- PC で

Amazon Root CAなどをダウンロードし、ルータのbootflash:に保存してcrypto pkiコマンドで信頼設定を行います。(※ここが最大の難関です)

- PC で

- MAP-E プロビジョニング設定:

- 日本向けモード

jp01を指定します。

- 日本向けモード

! --- MAP-E 基本設定 ---

nat64 settings fragmentation header disable

! ▼ 日本向けモード (jp01) の有効化

nat64 provisioning mode jp01

address-resolution-server http://[ルールサーバのURL]

tunnel interface Tunnel0

tunnel source GigabitEthernet0/0/0

! --- インターフェース設定 ---

interface Tunnel0

nat64 enable

tunnel mode ipv6

tunnel source GigabitEthernet0/0/0

結論: 「最新の Cisco なら MAP-E もできる」ようになりましたが、証明書の更新管理などを考えると、実務での SOHO 利用なら YAMAHA / NEC の方が運用コストは圧倒的に低い です。 Cisco で MAP-E に挑むのは、「SD-WAN の要件がある場合」や「技術検証」と割り切るのが良いと思います。

接続確認とトラブルシューティング

設定が完了したら、正しく IPoE で接続できているか確認しましょう。 また、IPoE(特に MAP-E)環境で頻発する「ポート開放できない問題」についても解説します。

接続確認サイトでのチェック

Web ブラウザから以下のサイトにアクセスするのが最も確実です。

- test-ipv6.com

-

- 判定: 「IPv4 アドレス」と「IPv6 アドレス」の両方が表示され、スコアが 10/10 になっていれば成功です。

- ポイント: IPv4 アドレスのプロバイダ名(ISP)を確認してください。ここが「OCN」や「Internet Multifeed (transix)」などの VNE 事業者名になっていれば、間違いなく IPoE で通信できています。

- fast.com(Netflix 提供)

-

- 速度測定サイトです。PPPoE 時代に数 Mbps しか出なかった環境でも、IPoE なら 数百 Mbps 〜 1Gbps 近い速度が出ることが確認できるはずです。

よくあるトラブル① : 「ポート開放ができない」(MAP-E)

「ルータの設定でポートマッピング(静的 NAT)を入れたのに、外部から VPN や Web カメラに繋がらない」 これは MAP-E 環境で最も多いトラブルです。

- 原因

-

- MAP-E は「1つのグローバル IP を複数人でシェアする」仕組みです。そのため、あなたに割り当てられたポート番号(例: 4096〜4255 等)以外は使えません。 一般的な

80(Web)や443(HTTPS)、1723(PPTP)などのウェルノウンポートは、他人が使っているか、誰にも割り当てられていない可能性が高く、開放できません。

- MAP-E は「1つのグローバル IP を複数人でシェアする」仕組みです。そのため、あなたに割り当てられたポート番号(例: 4096〜4255 等)以外は使えません。 一般的な

- 対策

-

- 使用ポートを変更する:

- VPN やカメラの待ち受けポートを、自分に割り当てられたポート番号の範囲内(例: 4096番など)に変更してください。

- ※YAMAHA ルータなら

show status tunnel 1などで、NEC ならログなどで割り当てポートを確認できます。

- 固定 IP オプションを使う:

- ポート番号を自由に使いたい場合は、大人しく「固定 IP オプション」を契約するのが唯一の解決策です。これなら全ポートを独占できます。

- 使用ポートを変更する:

よくあるトラブル② : Web会議が途切れる?「ポート枯渇」に注意(MAP-E)

「スピードテストでは数百 Mbps 出ているのに、なぜか Web 会議がプツプツ切れる…」 「ブラウザの読み込みが、たまにワンテンポ遅れる…」

もし MAP-E 接続でこのような現象が起きているなら、回線速度ではなく「ポート枯渇(セッション不足)」を疑ってください。

- 原因

-

MAP-E は仕組み上、1つのグローバル IP アドレスを数十人のユーザーでシェアします。そのため、1人のユーザーが使える「ポート数(セッション数)」には厳しい上限が設定されています(契約によっては240個や1024個程度)一方、現代の Web サイト(Google マップなど)やクラウドアプリは、表示するだけで数十〜百個ものセッションを一気に消費します。 そのため、家族で動画を見たり、SOHO で複数人が仕事をしたりすると、すぐに割り当てられたポートを使い切ってしまい、「回線は空いているのに、新しい通信ができない(順番待ち)」という状態に陥ります。

- 対策

-

- 「固定 IP オプション」を契約する(推奨):

- 固定 IP オプション(IPoE)を契約すると、グローバル IP アドレスを1つ占有できるため、ポート数制限(シェア)がなくなります。全ポート(約6万個)を自由に使えるため、枯渇問題は解決します。

- DS-Lite 方式を検討する:

- DS-Lite はプロバイダ側の巨大なルータ(AFTR)で NAT を行うため、個人のルータごとのポート制限の影響を受けにくい傾向があります(※プロバイダの設備設計によります)

- 「固定 IP オプション」を契約する(推奨):

まとめ

本記事では、現代の高速インターネットの標準である IPoE(IPv4 over IPv6)について、仕組みから主要ルータでの設定までを解説しました。

- 速度

-

混雑する網終端装置を通らない IPoE は、速く快適です。

- 仕組み

-

「MAP-E(ルータで NAPT)」 と 「DS-Lite(センターで NAPT)」 の2つの方式があります。

- ルータ選定

-

- YAMAHA / NEC / HGW: 日本の IPoE にフル対応。MAP-E も DS-Lite も安心

- FortiGate / Cisco: 導入するなら「固定 IP 契約」か「DS-Lite」を選ぶのが鉄則

- ※海外仕様のため、特に動的 IP の MAP-E には非対応(または高難易度)

以上、最後までお読みいただきありがとうございました。