はじめに

ネットワークのログを追跡することは多くの組織で行われていますが、その中の「誰が」何を行ったのか、具体的なユーザー情報が不明瞭であることが課題となっています。Active Directory(以下 AD)と FortiGate の連携を行うことで、この課題を解消することが可能です。

本記事では、連携の仕組みや具体的な設定方法について紹介します。

ユーザー情報をログに含めるための仕組み

FortiGate のログ情報に具体的なユーザー情報を組み込むための主要な 2 つの技術について簡単に説明します。

- LDAP:

FortiGate は AD に対して LDAP を使用して接続します。LDAP でユーザーの基本情報や、所属するグループなどの情報を取得できます。この情報は、ネットワークアクセスやリソース利用の際の認証や権限の判定に利用されます。

- Fortinet Single Sign-On(FSSO):

FSSO はユーザーが AD でのログイン情報をリアルタイムで FortiGate に伝達する技術です。この機能により、ユーザーが AD にログインすると、その情報が FortiGate にも即座に伝わります。これによって、ユーザーを正確に識別し、適切なセキュリティポリシーを適用することができるようになります。

FSSO の詳細について

FSSO の実装には主に 2 つの方法があります。それぞれの特徴や適用シナリオの違いは次のとおりです。

| 項目 | エージェントベースの FSSO | エージェントレスの FSSO |

| 主な特徴 | Collector・DC Agent を利用 | FortiGate が LDAP クエリを利用 |

| 監視対象 | DC のセキュリティイベントログ | AD のログインセッション情報 |

| エージェントのインストール | 必要 | 不要 |

| リアルタイム性 | 高い | 若干の遅延が考えられる |

| 設定・管理の難易度 | 比較的難しい | シンプル |

| 適用シナリオ | リアルタイム管理が求められる場合 | シンプルな設定やエージェントインストールを避けたい場合 |

| 注意点 | – | 動作条件や要件の確認が必要 |

FortiGate と AD の連携設定方法

FortiGate と AD の連携方法について説明します。

前提条件

- クライアント:Windows 10 が ADドメイン(example.com)に参加済み

- FortiGate:AD との IP 接続性が確立している。

- AD ドメインユーザー:「user01」および「user02」が存在。セキュリティグループ「FG_Users」に所属

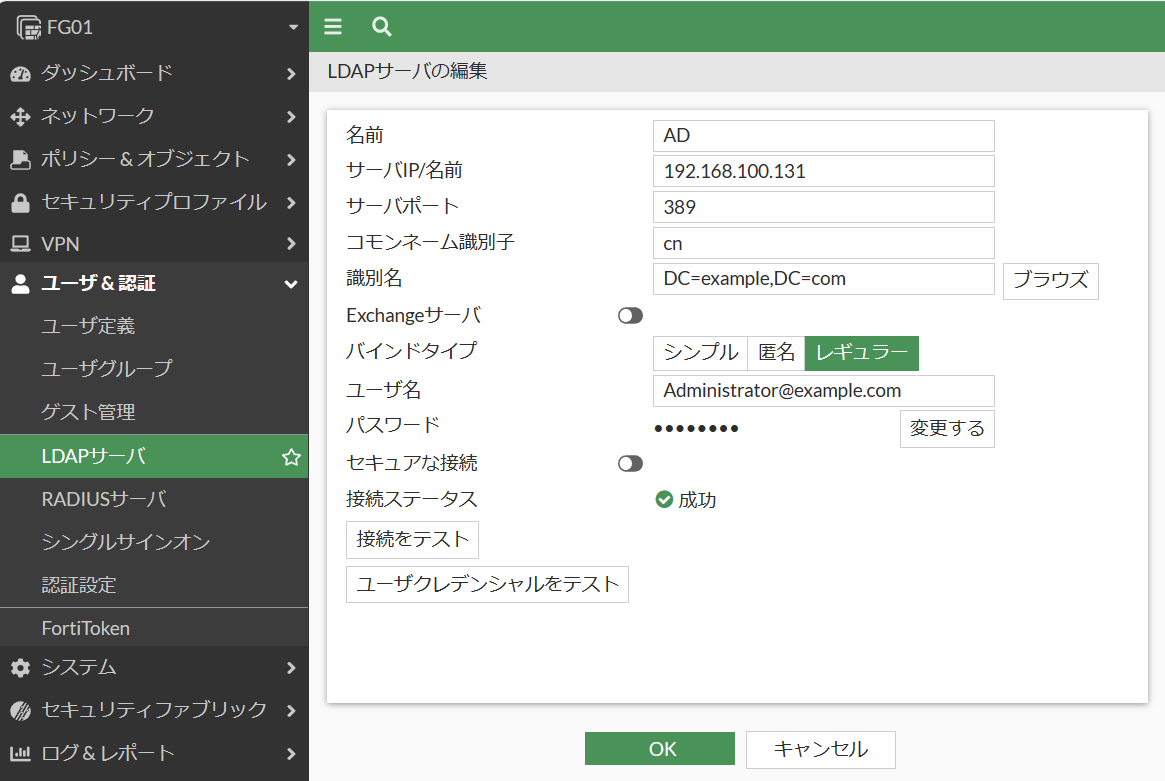

LDAP サーバーの設定

「ユーザー&認証」>「LDAP サーバー」>「新規作成」をクリックし、LDAP サーバーの情報を入力して「OK」をクリックします。

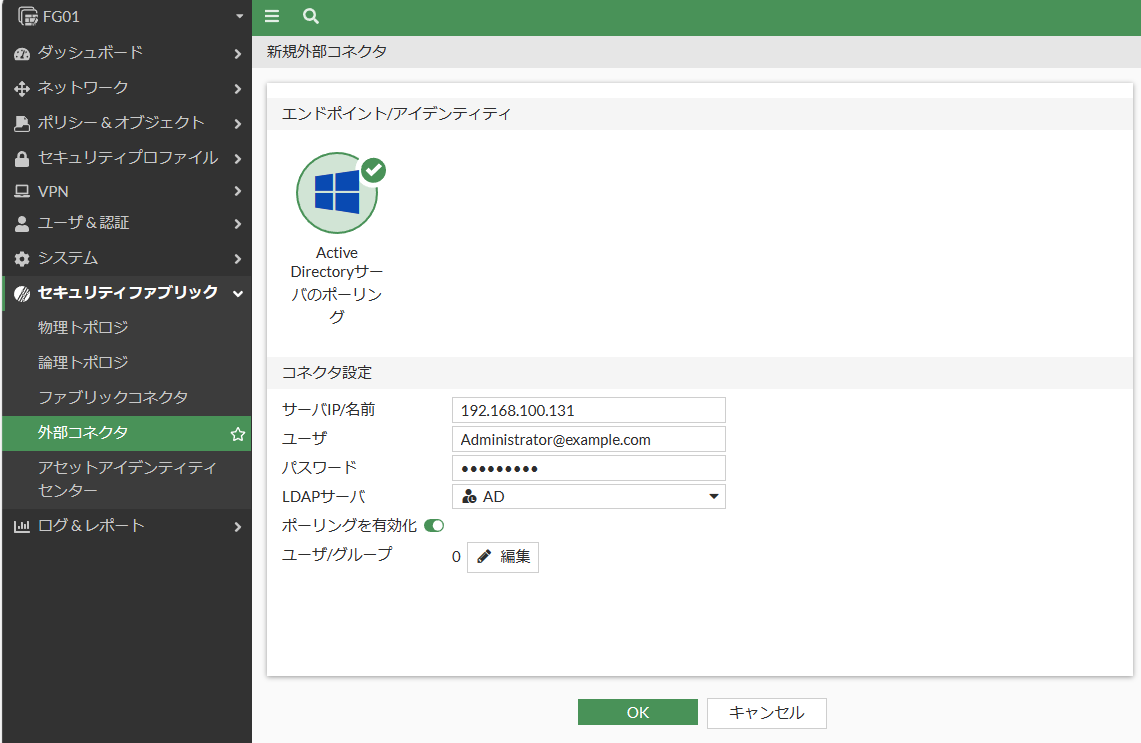

FSSO の設定(エージェントレス型)

「セキュリティファブリック」>「外部コネクタ」>「新規作成」>「Active Directory サーバーのポーリング」をクリックし、LDAP サーバーの情報を入力します。次に「ユーザー/グループ」の編集をクリックします。

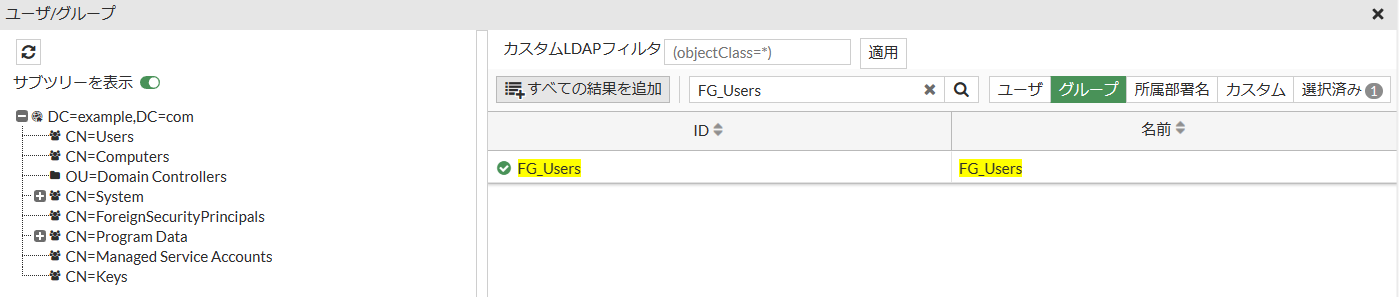

AD の情報が表示されるので、任意のユーザーやセキュリティグループを検索し、「すべての結果を追加」をクリックして「OK」をクリックします。

FortiGate と AD の連携設定は以上になります。

動作確認

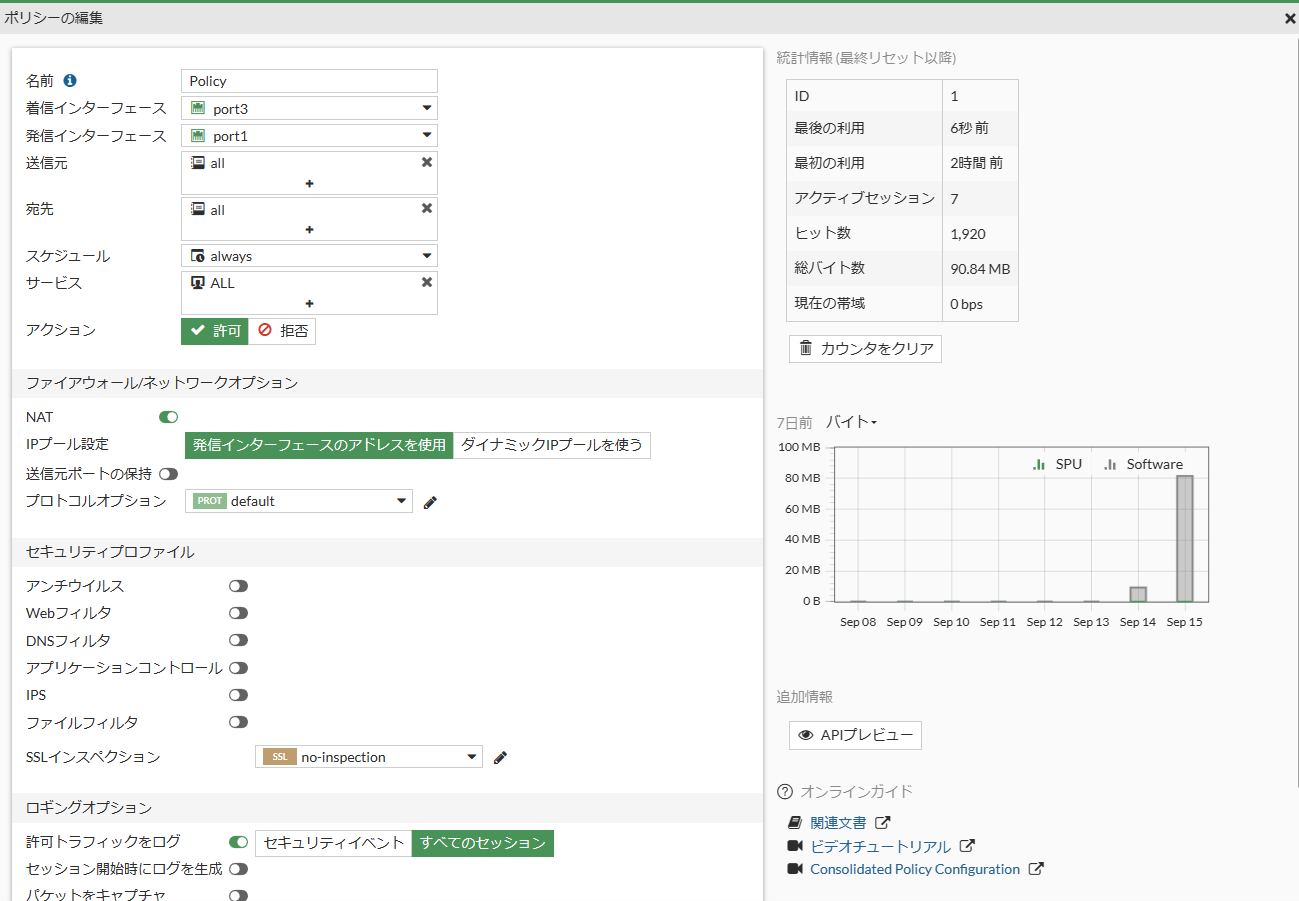

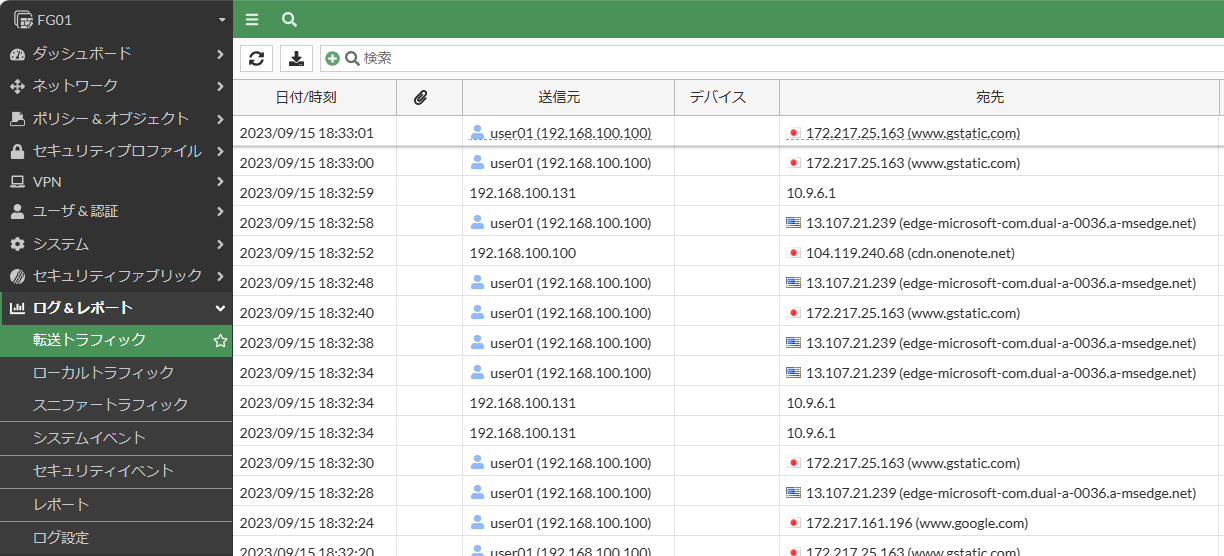

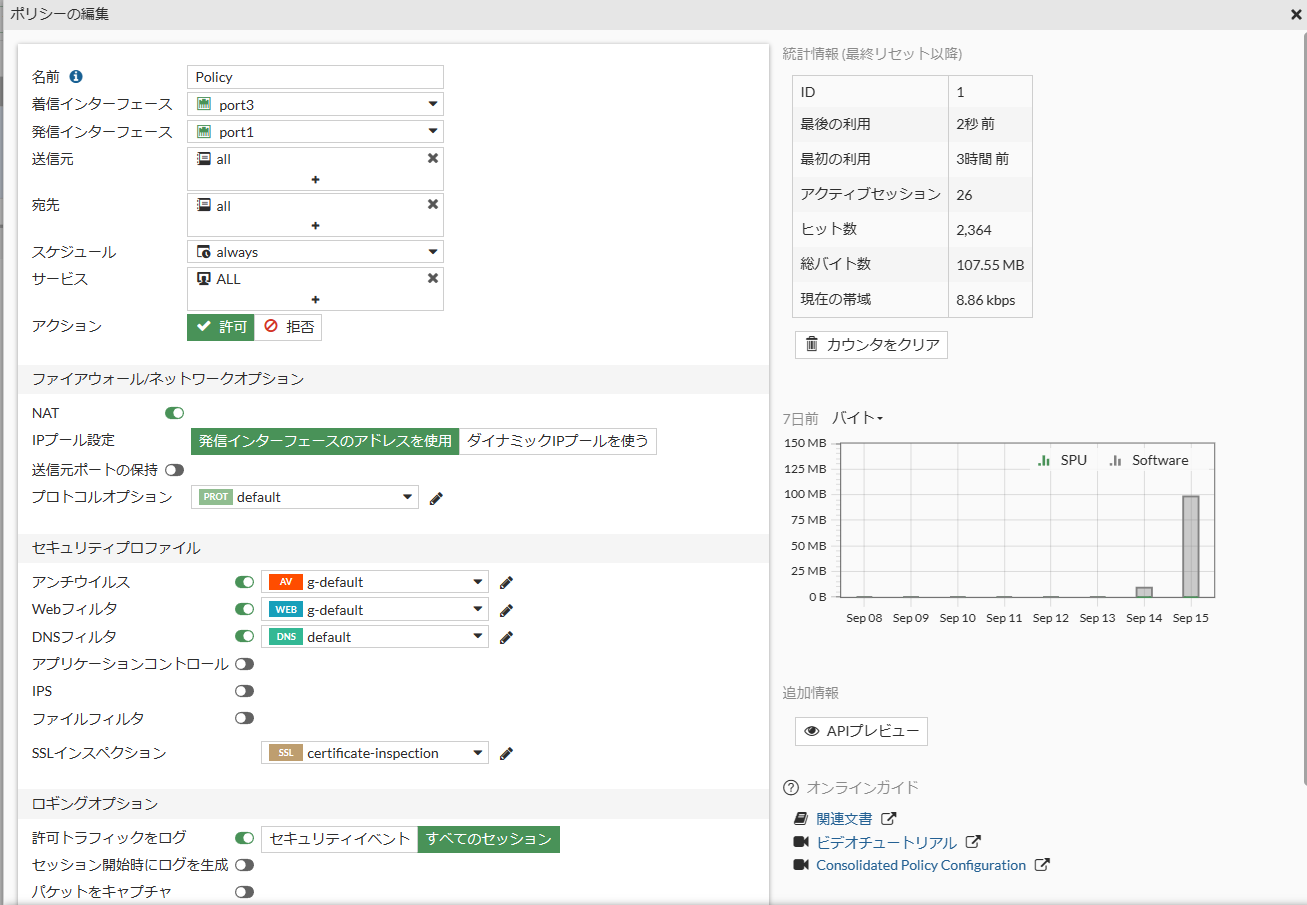

全て許可するポリシーを設定し「user01」で「https://google.com」にアクセスしてみます。

「転送トラフィック」を見ると、送信元にユーザー情報「user01」が表示されています。

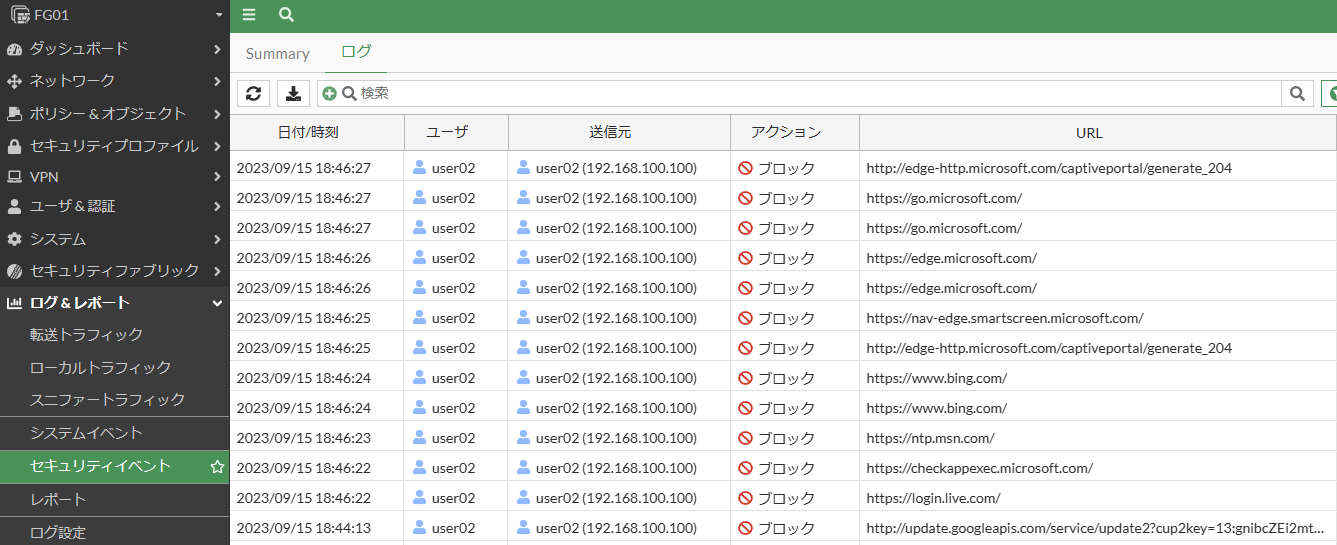

次に同じポリシーで「Web フィルタ」を有効にし「User02」で許可されていないサイトへアクセスしてみます。

「セキュリティイベント」>「Web フィルタ」を見ると、送信元にユーザー情報「user02」が表示されています。

以上