はじめに

近年、Microsoft 365 (旧 Office 365) や Zoom、Microsoft Teams などのクラウドサービス利用が急増し、企業のネットワーク管理者にとって「インターネット回線の帯域不足」は深刻な悩みとなっています。

「Web 会議中に映像が止まる」「SaaS の通信が多すぎて、業務システムへのアクセスまで遅くなる」 こうした問題を解決するために、特定の通信(M365など)だけをサブ回線(フレッツ光など)に逃がす「インターネットブレイクアウト」を検討している方も多いのではないでしょうか。

かつては「ポリシールーティング」で大量の IP アドレスリストを管理して実現していましたが、現在の FortiGate では 「SD-WAN ルール」 を使うのが主流かつ最適解です。

本記事では、FortiGate の SD-WAN 機能を活用し、特定のアプリケーションや PC の通信を、意図した回線へ自動的に振り分ける設定手順を解説します。

- SD-WAN ルールで実現できる「回線の使い分け」とは

- 実践1:M365・Teams を別回線に流す設定(アプリベースの分散)

- 実践2:特定の PC を別回線に流す設定(送信元 IP ベースの分散)

- 設定後の動作確認方法(SD-WAN モニター)

SD-WAN ルールで実現できる「回線の使い分け」とは

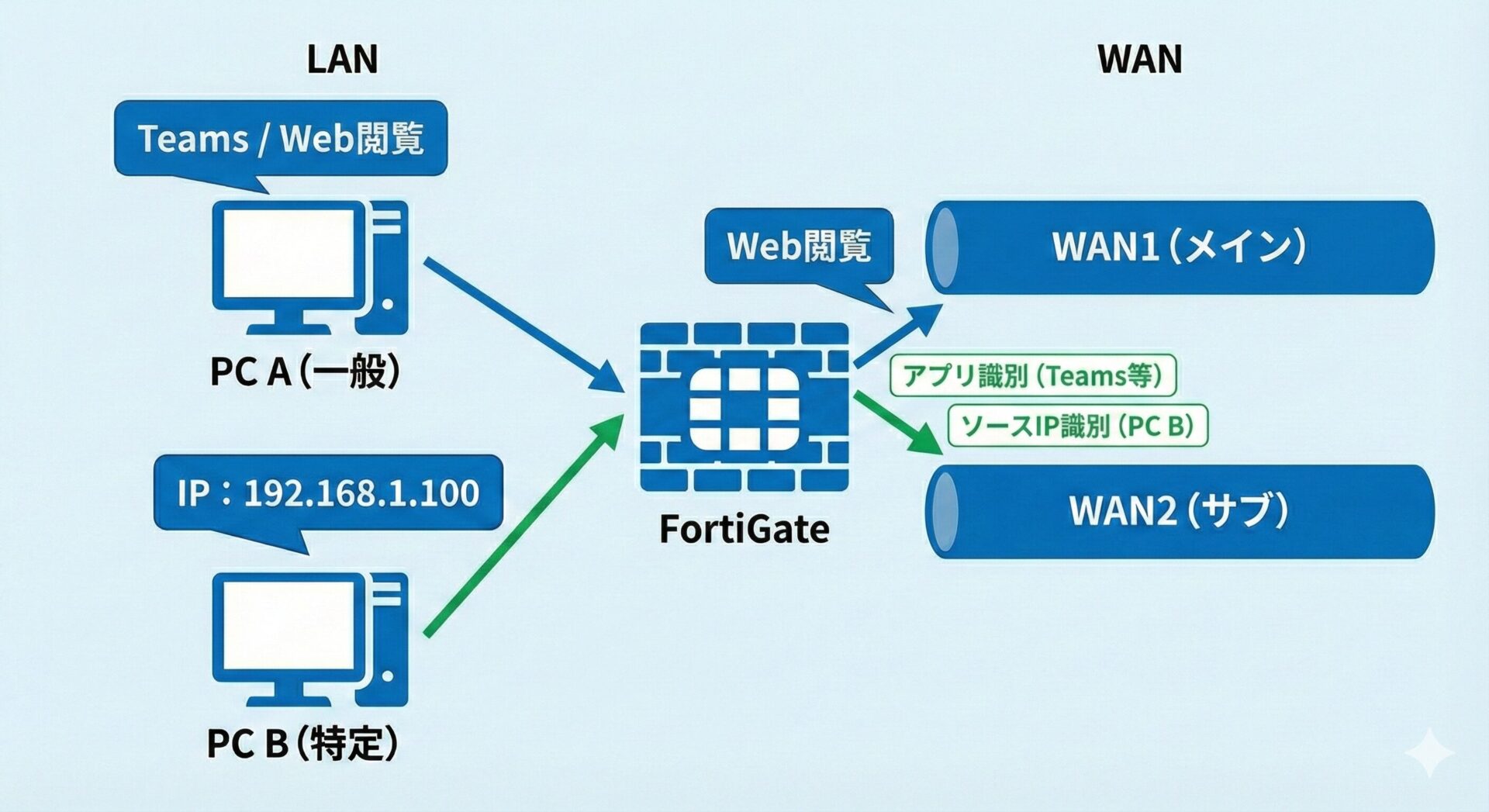

本記事で紹介する構成は、FortiGate の SD-WAN ルールを用いて、通信の中身(アプリケーション)や送信元(PC)に応じて、出口となるインターネット回線を自動的に振り分けるものです。

従来の「ポリシールーティング」との決定的な違い

以前の手法である「ポリシールーティング(PBR)」と、現在の「SD-WAN ルール」の最大の違いは、「宛先の管理が不要かどうか」という点です。

- 昔(PBR)

-

「宛先 IP が x.x.x.x なら WAN2 へ」という設定が必要。しかし、M365 のようなクラウドサービスは宛先 IP が頻繁に変更・追加されるため、手動でのリスト更新が追いつかず運用が破綻していました。

- 今(SD-WAN)

-

FortiGate が持つ ISDB(Internet Service Database)というデータベースを活用します。「これは Teams の通信だ」と自動識別してくれるため、管理者が IP リストをメンテする必要がありません。

今回の構成要件

今回は、メイン回線(WAN1)とサブ回線(WAN2)の 2 本の回線を持つ環境で、以下のルールを設定します。

- M365 / Teams の通信

-

- 宛先: Microsoft Office 365, Teams, Zoom など

- 動作: サブ回線(WAN2)から直接インターネットへ逃がす(ブレイクアウト)

- 特定の PC(192.168.1.100)の通信

-

- 送信元: 192.168.1.100

- 動作: どのような通信であっても常に サブ回線(WAN2)を使用する。

- それ以外の通信

-

- 動作: 通常通り メイン回線(WAN1)を使用する。

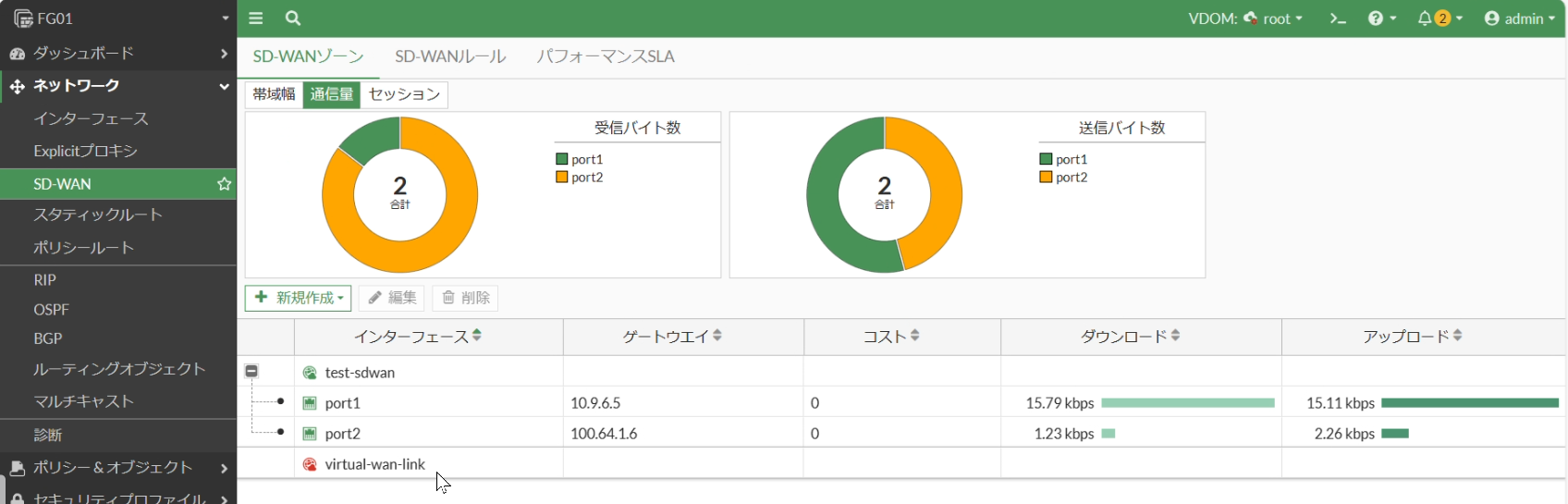

事前準備: SD-WAN インターフェースの作成

SD-WAN ルールを使ってトラフィック制御を行うためには、まず物理的なインターフェース(wan1 や wan2)を、論理的な 「SD-WAN ゾーン」 のメンバーとして登録する必要があります。

これにより、FortiGate は 2 本の回線を「1 つの大きな仮想回線」として扱い、その中で自在にパケットを振り分けられるようになります。

手順(GUI)

- 左メニューの [Network] > [SD-WAN] をクリックします。

- [SD-WAN Zones] タブを開き、[Create New] > [SD-WAN Member] をクリックします。

- 以下の要領で、メイン回線とサブ回線をそれぞれ登録します。

1本目の設定(メイン回線:wan1)

- Interface:

wan1 - Gateway: ISP ルーターの IP アドレス(例:

1.1.1.254) - Cost:

0(デフォルトのまま)

2本目の設定(サブ回線:wan2)

- Interface:

wan2 - Gateway: サブ回線ルーターの IP アドレス(例:

100.64.1.254) - Cost:

0(デフォルトのまま)

※画像は設定イメージです。具体的な設定値やパラメータは本文を参照してください。

設定が完了すると、virtual-wan-link(または SD-WAN)というゾーンの下に、2 つのインターフェースがぶら下がっている状態になります。 これで、トラフィックを振り分ける準備は整いました。

実践1: M365・Teams を別回線に流す設定(アプリベース)

Web 会議やクラウドサービス(SaaS)の通信だけをサブ回線(wan2)へ流す設定を行います。ここで活用するのが、FortiGate の機能である ISDB(Internet Service Database)です。

ISDB(インターネットサービスデータベース)とは?

通常、M365 や Teams は世界中に数千〜数万の IP アドレスを持っており、それらは不定期に変更されます。 従来のルーターでは、管理者が手動で宛先 IP リストを更新する必要があり、これは事実上不可能でした。

ISDB は、FortiGuard(F5のセキュリティセンター)から配信される「クラウドサービスの最新 IP リスト」です。 これを使うことで、管理者は 「宛先:Microsoft-Teams」と選ぶだけ で、裏側で自動的に最新の IP アドレスに追従してくれます。

設定手順(SD-WAN ルール)

- [Network] > [SD-WAN] を開き、[SD-WAN Rules] タブをクリックします。

- [Create New] をクリックし、新しいルールを作成します。

設定項目(例)

- Name:

M365_Breakout(わかりやすい名前) - Source(送信元):

all(社内の全端末を対象にする場合) - Destination(宛先):[Internet Service] を選択し、「Microsoft」等と入力して以下のような対象を選択します。

Microsoft-Office365Microsoft-TeamsZoom.Us-Meeting

※ 環境に合わせて必要なサービスを追加してください。

- Outgoing Interfaces(出口戦略):

- Strategy:

Manual(固定) - Interface:

wan2(サブ回線)を選択

- Strategy:

※画像は設定イメージです。具体的な設定値やパラメータは本文を参照してください。

これで、「社内の誰であっても、Teams や M365 への通信は自動的に wan2(サブ回線)から出ていく」 というルールが完成しました。

実践2: 特定の PC を別回線に流す設定(ソース IP ベース)

次に、「特定の PC(192.168.1.100)は、通信相手に関わらず常にサブ回線(wan2)を使わせたい」というケースの設定です。 アプリケーションの識別ではなく、送信元 IP アドレス を条件に振り分けを行います。

設定手順

- 先ほどと同様に、[SD-WAN Rules] で [Create New] をクリックします。

設定項目(例)

- Name:

PC_to_WAN2 - Source(送信元):

- ここがポイントです。アドレスオブジェクトとして作成した

192.168.1.100/32を選択します。 - ※ アドレスオブジェクトが未作成の場合は、プルダウン内の [+ Create] から新規作成してください。

- ここがポイントです。アドレスオブジェクトとして作成した

- Destination(宛先):

all

※ すべての通信を対象とするため all を指定します。

- Outgoing Interfaces:

- Strategy:

Manual - Interface:

wan2

- Strategy:

これで、「192.168.1.100 からの通信は、すべて wan2 へ流す」 というルールができました。

【重要】ルールの優先順位に注意

SD-WAN ルールは、ファイアウォールポリシーと同様に 「上から順に評価され、マッチした時点で処理が決定」 します。 そのため、ルールの並び順(Sequence)が非常に重要です。

例えば、以下のような並び順だったとします。

- Rule A: 宛先

YouTubeはwan1へ - Rule B: 送信元

192.168.1.100はwan2へ

この場合、PC(192.168.1.100)が YouTube を見ようとすると、Rule A が先にマッチしてしまうため、wan1 から出ていきます。 もし「この PC は絶対に wan2 を使わせたい(YouTube も含めて)」という要件であれば、Rule B を Rule A よりも上に移動させる 必要があります。

設定のコツ: 作成したルールは、マウスでドラッグ&ドロップして並び替えることができます。 「より条件が細かい(特定の端末など)ルール」を上に、「ざっくりした(全体向けの)ルール」を下に配置するのが鉄則です。

動作確認(SD-WAN モニター)

設定が完了したら、実際に Teams や Zoom を起動して、トラフィックが意図した通りに wan2(サブ回線)へ流れているかを確認します。

GUI での視覚的な確認(おすすめ)

最も手軽な方法は、FortiGate のダッシュボード機能を使うことです。

- PC で Teams 会議や YouTube 再生(テスト用)を開始します。

- FortiGate の管理画面で [Dashboard] > [Network] > [SD-WAN] を開きます。

- 「Bandwidth(帯域幅)」 や 「Volume(通信量)」 のグラフを確認します。

- 会議を始めたタイミングで、wan2 側のグラフが上昇していれば成功です。

2. CLI での確認 (diagnose sys sdwan …)

コマンドで詳細を確認したい場合は、以下のコマンドを活用します。

SD-WAN ルールの設定状況とヒット数を確認: 作成したルールが正しく認識されているかを確認します。

diagnose sys sdwan service実行結果(例): 出力の中に、作成したルール名(例: M365_Breakout)や、ターゲットとなるメンバー(wan2)が表示されていることを確認します。

リアルタイムな通信フローの確認: 「今まさに通信しているセッション」がどの回線を選んだかを厳密に見るには、セッション情報を確認するのが確実です。

# フィルタを設定(確認したいPCのIPなど)

diagnose sys session filter src 192.168.1.100

# セッションリストを表示

diagnose sys session list確認ポイント: 出力結果の中に dev=wan2 や gwy=100.64.1.254(サブ回線のゲートウェイ)といった記述があれば、間違いなくサブ回線経由で通信しています。

まとめ

本記事では、FortiGate の SD-WAN ルール を活用して、特定のアプリケーションや PC を別回線に振り分ける方法を解説しました。

- 昔の PBR は卒業: 現在は SD-WAN ルールを使うのが主流です。

- アプリベース分散: ISDB を使えば、M365 や Teams の IP 管理から解放されます。

- IP ベース分散: 特定の PC を固定したい場合も、優先順位を意識すれば簡単に実装できます。

以上、最後までお読みいただきありがとうございました。