はじめに

IPsec(Security Architecture for Internet Protocol)は、インターネットなどの公共のネットワークを通じて、データを安全にやり取りするためのセキュリティプロトコルです。

インターネットは、誰もが利用できる「公道」のようなものです。そのままデータを送ると、盗聴や改ざんのリスクがあります。 IPsec は、この公道の中に 「自分たち専用のトンネル(専用線)」 を作り、その中を 「装甲車(暗号化)」 で通るような仕組みを提供します。

現在、企業と企業を繋ぐ 「拠点間 VPN(Site-to-Site VPN)」 のデファクトスタンダードとして、世界中で利用されています。

- IPsec の全体像: 複雑な用語(AH/ESP, IKE, SA)の関係性

- プロトコルとモード: 「何を」「どうやって」送るかの違い

- 通信の流れ: 鍵交換(IKE)から通信開始までのステップ

IPsec の「3つの要素」

IPsec を難しく感じさせる最大の要因は、「IPsec という名前の単一のプロトコルがあるわけではない」 という点です。

実は IPsec は、複数のプロトコルや技術を組み合わせた 「プロトコル群(フレームワーク)」 の総称です。 バラバラに覚えると混乱しますが、大きく 3つの要素 に分類して整理すると、理解しやすくなります。

構成要素:IPsec の 3本柱

- プロトコル(何を送るか)

-

データを「どう守るか」を決める役割です。

- AH: 改ざん検知のみ(暗号化しない)

- ESP: 暗号化 + 改ざん検知(※現在の主流)

- 転送モード(どう運ぶか)

-

パケットを「どの範囲まで守るか」を決める役割です。

- トンネルモード: パケット全体を包み込む(拠点間 VPN 向け)

- トランスポートモード: データ部分だけ包む(L2TP/IPsec 向け)

- 鍵交換(どう合意するか)

-

- 暗号化に必要な「鍵」を安全に交換する仕組みです。

- IKE(Internet Key Exchange): 鍵交換の自動化プロトコル

- 暗号化に必要な「鍵」を安全に交換する仕組みです。

プロトコルの種類: AH と ESP

まずは、データを保護する「プロトコル」についてです。 IPsec には AH と ESP という 2つのプロトコルがありますが、現在は ESP がほぼ一択 で使われています。

AH(Authentication Header)

- 機能

-

「改ざん検知(認証)」のみ。

- 特徴

-

データの 暗号化は行いません。

- 現状

-

パケットの中身が丸見えで、現在の VPN 環境ではほとんど利用されません。

ESP (Encapsulating Security Payload)

- 機能

-

「暗号化」 + 「改ざん検知(認証)」

- 特徴

-

データを暗号化して盗聴を防ぎます。

- 現状

-

一般的な VPN で「IPsec」と言えば、この ESP を指すことがほとんどです。

| 暗号化 | 認証(改ざん検知) | 主な用途 | |

|---|---|---|---|

| AH | レガシー環境、検証用 | ||

| ESP | 現在の標準(VPN 全般) |

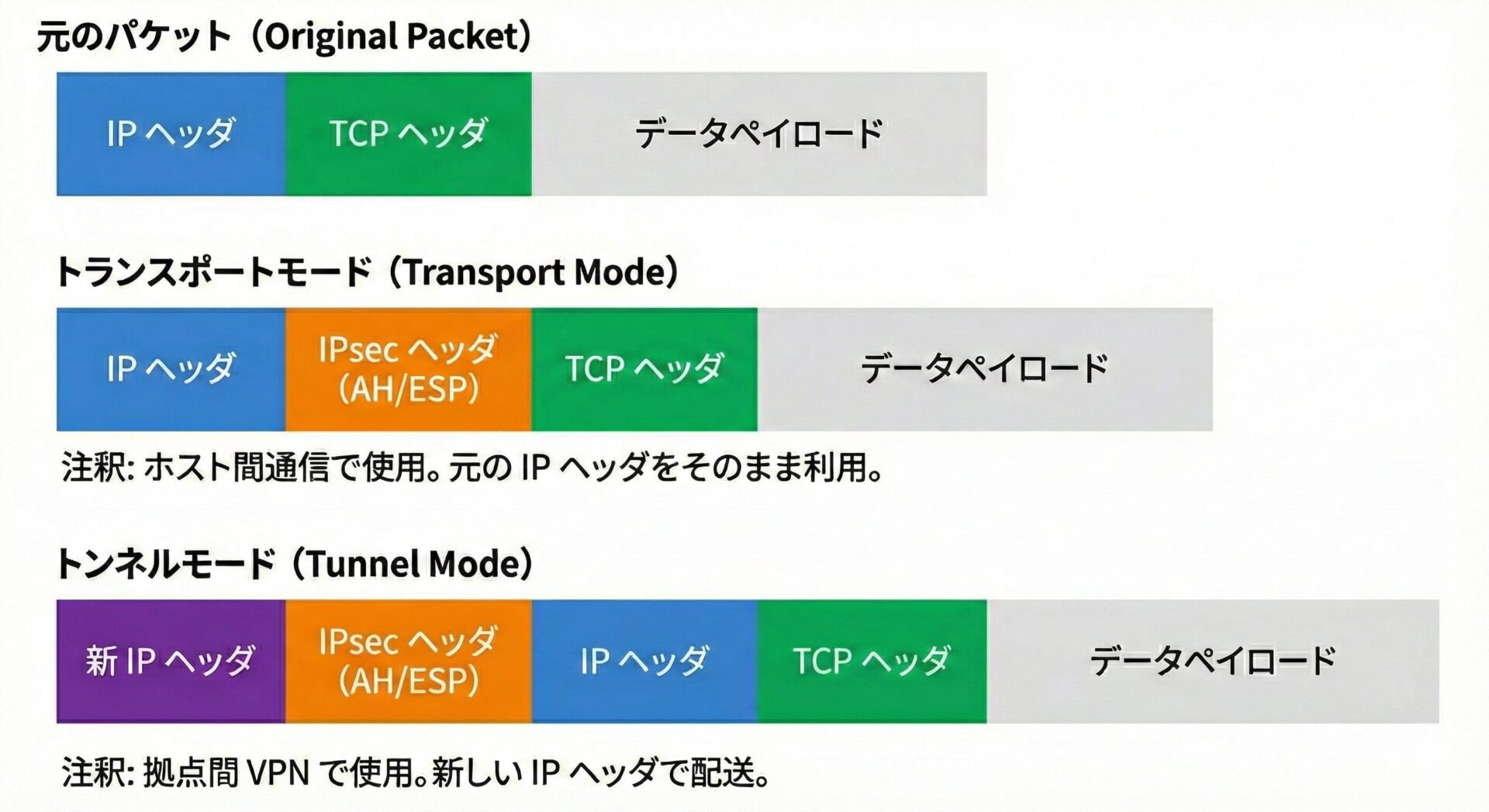

転送モード: トンネルとトランスポート

次に、パケットをどのように包み込むか(カプセル化)を決める「転送モード」です。 「新しい IP ヘッダが付くかどうか」 が最大の違いです。

トンネルモード(Tunnel Mode)

- 仕組み

-

オリジナルの IP パケットを丸ごと暗号化し、新しい IP ヘッダ を付加してカプセル化します。

- ヘッダ構成

-

[新 IP][ESP][旧 IP][データ]

- 主な用途

-

拠点間 VPN(Site-to-Site VPN)

ルータ(GW)同士が新しい IP ヘッダで通信するため、LAN 内のプライベート IP アドレス同士の通信を、インターネット越しに運ぶことができます。

トランスポートモード(Transport Mode)

- 仕組み

-

オリジナルの IP ヘッダはそのまま使い、データ部分(ペイロード)のみ を暗号化します。

- ヘッダ構成

-

[旧 IP][ESP][データ]

- 主な用途

-

L2TP/IPsec、GRE over IPsec、ホスト間通信

IP ヘッダが増えないためオーバーヘッド(容量の無駄)は少ないですが、通信する拠点同士が直接通信できる(ルーティング可能な)状態である必要があります。

鍵交換の仕組み: IKE と SA

IPsec で暗号化通信を行うには、送信側と受信側で 「共通の鍵」 を持っておく必要があります。 しかし、インターネット越しに「鍵そのもの」を送ると、途中で盗まれてしまう危険があります。

そこで登場するのが、IKE というプロトコルです。

IKE(Internet Key Exchange)

- 役割

-

鍵を安全に交換する 「運び屋」

- 仕組み

-

「Diffie-Hellman(DH)鍵交換」という数学的な魔法を使って、盗聴されても鍵の中身がバレないように、お互いの手元に共通鍵を生成します。

SA(Security Association)

- 役割

-

通信における 「契約書(合意内容)」

- 内容

-

「どの暗号化方式を使うか(AES? 3DES?)」「鍵の有効期限は?」といったルールが書かれています。

IPsec では、役割の異なる 2種類の SA が作られます。

| SA の種類 | 役割 | 方向 | 作られるタイミング |

|---|---|---|---|

| ISAKMP SA | 管理用 の契約 鍵交換の話をするための「制御用トンネル」を作る。 | 双方向(1つ) | IKE フェーズ1 |

| IPsec SA | データ通信用 の契約 実際のパケットを流す「データ用トンネル」を作る。 | 片方向(2つ一対) | IKE フェーズ2 |

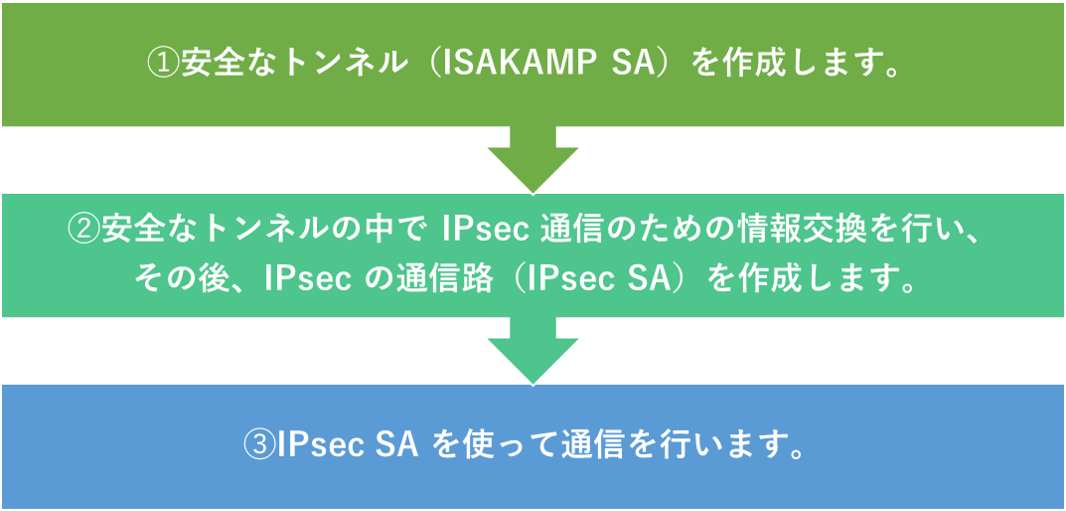

通信開始までの流れ(2つのフェーズ)

IKE(ここでは一般的な IKEv1)は、2段階のステップ(フェーズ)を踏んで VPN トンネルを完成させます。

IKE フェーズ1: 管理用トンネルの確立

まずは、ルータ同士が「お前は誰だ?」と認証し合い、安全に話し合いをするための土管(ISAKMP SA) を作ります。 この時の通信モードには、主に以下の2つがあります。

- Main Mode(メインモード)

-

お互いの IP アドレスが固定の場合に使用。セキュリティが高く、ID 情報を隠蔽して通信します。

- Aggressive Mode(アグレッシブモード)

-

片方が動的 IP(PPPoE や DDNS)の場合によく使用。手順を省略して素早く接続しますが、ID 情報は隠蔽されません。

IKE フェーズ2: データ用トンネルの確立

フェーズ1で作った安全な土管の中で、「実際にユーザーのデータを流すためのトンネル(IPsec SA)」 を作成します。

- Quick Mode(クイックモード)

-

ここで初めて、実際の通信(AH や ESP)で使う具体的な暗号鍵やアルゴリズムを決定します。

現在は、上記の手順をよりシンプル・高速にした IKEv2 が普及しています。

- IKEv1: フェーズ1、フェーズ2と段階を踏む。手順が複雑

- IKEv2: 手続きを統合し、少ないパケット交換 で接続完了。モバイル環境での再接続性や、NAT トラバーサル(NAT 越え)機能が標準で強化されています。

まとめ

本記事では、IPsec の概要と仕組みについて解説しました。

一見複雑に見える IPsec ですが、この3つの要素に分解して考えると、設定やトラブルシューティングが楽になります。 「ESP で暗号化して、トンネルモードで運んで、IKE で鍵交換する」。これが IPsec VPN の基本形です。

以上、最後までお読みいただきありがとうございました。