IPsec の特徴

IPsec は IP パケット(ネットワーク層)に対して暗号化を行うためのセキュリティ・プロトコルです。

IPsec には次のような特徴があります。

- アドレス、ヘッダ、データの改竄防止、暗号化

- 暗号化の枠組みと鍵管理方式を分離し、通信の方式のみ定義(IEF 標準:RFC2401-RFC2412)

- IPsec に対応しているネットワーク機器によって、対応している暗号化や認証の仕様、実装に違いがある。

- IPv4、IPv6 両方に適用可能

IPsec の機能

IPsec が提供する機能には次の2種類があります。

- 認証

- データの出自の証明と、データが途中で改竄されていないことを証明する機能

AH(Authentication Header)と呼ばれるヘッダ情報を、IP ヘッダの後ろに付加します。

- データの出自の証明と、データが途中で改竄されていないことを証明する機能

- 暗号化

- データを第三者が読めない形に変換する機能

付随して認証機能も利用できますが、AH によって実現する認証機能よりもスペックは落とされています。ESP(Encapsulating Security Protocol)と呼ばれるヘッダ情報を、IP ヘッダの後ろに付加します。

- データを第三者が読めない形に変換する機能

転送モード

オリジナル IP パケットをカプセル化する「モード」にも、トランスポートモードと、トンネルモードの2種類があります。

トランスポートモードでは、パケットのデータ部だけを暗号化し、トンネルモードでは、IP ヘッダまでを暗号化します。

IKE の概要

暗号化通信を行うには「鍵」と呼ばれる情報が必要です。

信頼性の低いインターネットを通じて、離れた拠点同士で暗号化通信を行う場合、鍵情報を安全に相手に送る必要があります。

こうした課題を解決するために、IPsec では IKE(Internet Key Exchange)というプロセスを使用して、以下の作業を行います。

- 通信相手の確認

- 鍵情報の交換に必要な通信路の確保

この IKE によって準備した鍵情報を使って、暗号化通信を開始します。

鍵交換用と、暗号化通信用に用いられる暗号化された通信路のことを SA(Security Association)と呼びます。

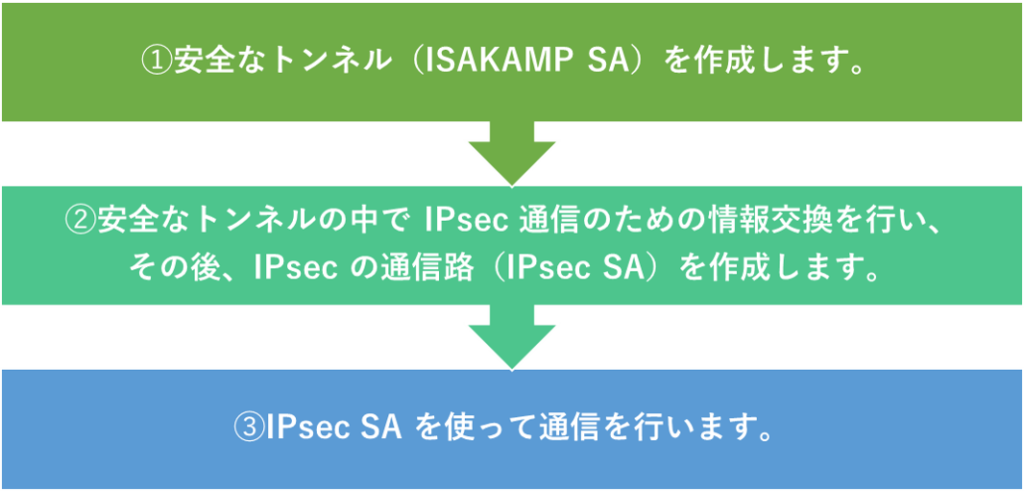

IKE の 2 つのフェーズ

KE には2つのフェーズがあります。

- IKE フェーズ1(ISAKMP SA の確立)

- 2つの ISAKMP ピアが安全で認証済みの通信をするためのチャネルを確立します。

フェイズ 1 交換を確立するためのモードには、「Main Mode」と「Aggressive Mode」があります。

ISAKMP SA は 1 つで双方向通信に用いられます。

- 2つの ISAKMP ピアが安全で認証済みの通信をするためのチャネルを確立します。

- IKE フェーズ2(IPsec SA の確立)

- 実際の暗号化通信に用いられる AH や ESP などのプロトコルのキーを作るために行われる。

フェーズ 1 で作成した安全な通信路を用いて行います。フェーズ2では「Quick Mode」が使用されます。

IPsec SA は、片方向のため、1 つの IPsec には 2つの IPsec SA が作られます。

- 実際の暗号化通信に用いられる AH や ESP などのプロトコルのキーを作るために行われる。

IPsec 処理フロー

関連記事

はじめに Cisco ルータの IPsec VPN 設定例を紹介します。IPsec の概要については、以下の記事をご参照ください。[sitecard subtitle=関連記事 url=https://mytech-blog.com[…]

以上